La importancia del Control de Acceso de tus perfiles en las Redes Sociales – Caso @telediariomty

Hoy analizaremos la importancia del Control de Acceso de tus perfiles a través del caso de Telediario, un noticiero que sufrió un robo de identidad en Twitter. Lo que generó alarma entre la comunidad debido a una noticia falsa que se público.

Situación:

1. Aparecen mensajes en la cuenta de Twitter de Telediario, en donde se indica que el Gobernador del Estado ha sufrido un atentado.

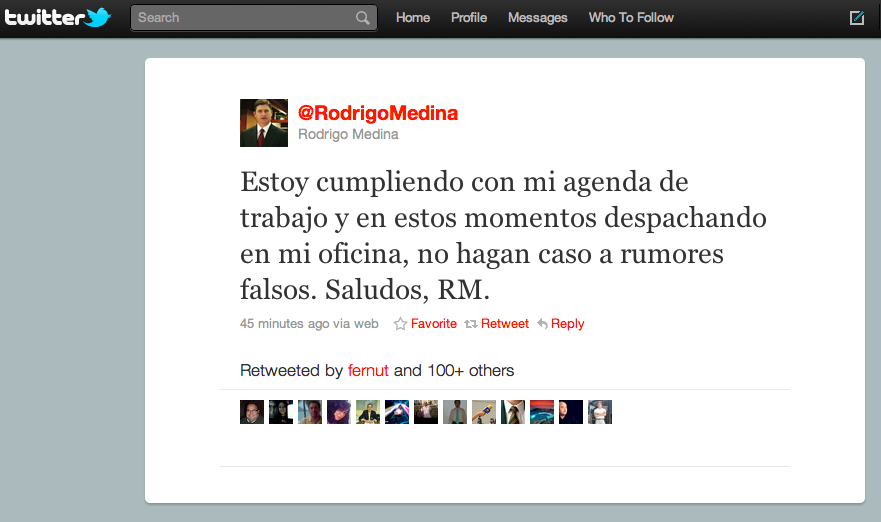

2. El revuelo es tal en Twitter que el mismo gobernador publica en Twitter que se encuentra cumpliendo con su agenda de trabajo.

3. La empresa publica que su cuenta de twitter ha sido “hackeada”

4. El usuario que tiene control publica mensajes dirigidos al noticiero de forma pública

5. Otros medios apoyan a la empresa y publican mensajes indicando la situación

6. Se borran los mensajes “falsos” y se anuncia que la empresa ha recuperado control de su cuenta

Argumentos:

- Cómo se obtuvo acceso?. La empresa no ha especificado cómo es que perdieron control sobre su cuenta de Twitter, por lo que no se cuenta con información sólida al respecto. Pero hay tres formas de que esto suceda 1) un ataque a Twitter, poco probable. 2) a través de una aplicación autorizada para utilizar la cuenta de la empresa, probable. 3) un factor a nivel humano, alguien que dio la clave, alguien a quien se le perdió una laptop/celular o algún otro evento donde se perdió control de información sensible, altamente probable.

- Controles de Acceso. Claro que hay de empresas a empresas, pero aunque seas un usuario o un medio de comunicación, como en este caso, es vital contar con estrictos controles y políticas de seguridad que ayuden a minimizar un acceso ilegal a tus perfiles.

- Todos tenemos una influencia, aunque no la percibamos. Es claro que el hecho de que la noticia saliera de esta empresa causo un revuelo excepcional, porque la gente confía en las marcas. Claramente nuestros perfiles son una responsabilidad que crece con nuestra actividad y que de inicio esta en función de nuestro rol en la vida real.

- La delincuencia también se tecnifica. Es claro que los delincuentes quieren mandar mensajes públicos y están recurriendo a la tecnología para esto. Ahora sí, estamos seguros que están aquí y nos están leyendo. Como empresas e individuos tenemos que prepararnos para estos ataques y amenazas.

- Confianza y Credibilidad. El hecho de perder el control de tus cuentas debilita la confianza y credibilidad que tu comunidad tiene en ti. En este caso, te sentirías con confianza de enviar información sensible (una denuncia por ejemplo) a esta cuenta de Twitter, sabiendo que podría ser accesada por delincuentes?.

Sugerencias:

- Tus perfiles en las redes sociales son tu voz. Son tan importantes como el sistema más importante de la empresa; sí, como tu ERP, CRM u otro. Tienes que tratarlos con esa importancia y sobre todo no utilizarlos fuera de zonas/dispositivos controlados o para probar herramientas, sólo para cambios controlados.

- Establece controles y políticas de acceso a tus cuentas. Nos ha tocado que la contraseña de los perfiles es público dentro de la empresa, con gente entrando y saliendo. No debe ser así, debes definir quién, cómo, cuándo, por cuánto tiempo, para qué requieren los accesos. Desde el formado de contraseñas, escenarios que requieran cambio (ejemplo, cambio de personal), la frecuencia de cambio y documentación de las mismas.

- Limita el acceso directo a los perfiles. Existen clientes de Twitter (y otras redes) que se autentifican con las plataformas sociales, habilitando a que tu equipo Social Media utilice tus perfiles sin necesidad de que les des el usuario y contraseña. Te podemos asegurar que no lo necesitan en el día a día.

Lo que aprendemos de este caso es la importancia de controlar nuestra información de acceso a nuestros perfiles. Esperamos esta información te sea de utilidad.

Jorge Avila

Sígueme en twitter.com/jorgeavilam y twitter.com/dosensocial